无线渗透-MITM中间人攻击(图)

时间:2024/1/9作者:未知来源:盘绰网教程人气:

- [摘要]前言:最近忙得昏天暗地, 却没有多少人可以分忧, 所有重要的事情都要亲身力为, 累啊.......终于有闲时赶快把以前的文章整理一下, 本文详细内容请参考《无线网络安全攻防实战》一书。 MIT...

前言:最近忙得昏天暗地, 却没有多少人可以分忧, 所有重要的事情都要亲身力为, 累啊.......终于有闲时赶快把以前的文章整理一下, 本文详细内容请参考《无线网络安全攻防实战》一书。

MITM, 全称为Man In The Middle, 也就是通常所说的中间人攻击。 顾名思义, 作为中间人攻击, 就是在目标主机与另一方主机(网关或服务器)进行正常连接的过程中, 恶意的攻击者拦截、插入、伪造、中断数据包, 达到截获对方登陆帐户及密码, 伪造身份等目的。 这种攻击的具体实现方式有很多, 比如ARP欺骗、DNS欺骗、网络钓鱼等。

当攻击者能够通过无线网络侵入内部网络时, 中间人攻击就成为一些颇具有耐心和经验的黑客们的首选, 常和其它攻击方式配合使用。 尤其是在目标网络采用交换环境时, 进行中间人攻击可以使得攻击者更有效地截获内网用户的密码及隐秘信息。 在BackTrack2 Linux环境下我们使用功能强大的EtterCap来实现, 当然, 对于一般性环境, 也可以单纯使用ArpSpoof工具即可。 在BackTrack2/3 Linux 环境下主要以ettercap较为出名。

EtterCap, 一款以太网环境下的网络监视、拦载和记录工具, 支持多种主动或被动的协议分析, 比如基本的FTP、SMTP、Telnet、HTTP以及加密相关的SSH、HTTPS等, 有数据插入、过滤、保持连接同步等多种功能, 也有一个能支持多种嗅探模式的、强大而完整的嗅探套件, 支持插件, 能够检查网络环境是否是交换局域网, 并且能使用主动或被动的操作系统指纹识别技术让你了解当前局域网的情况。

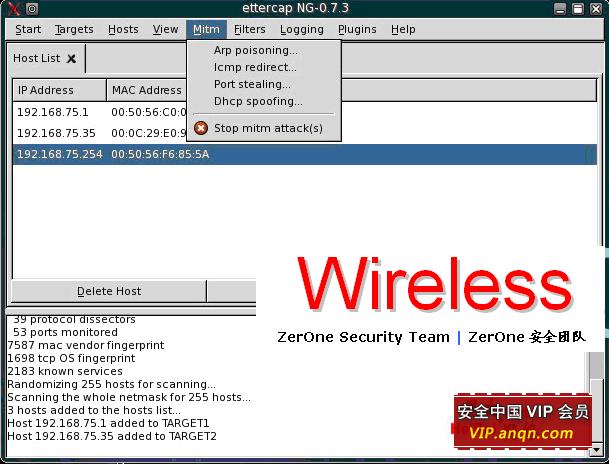

在BackTrack2/3 Linux的图形界面菜单里打开Ettercap。 选择对应的网卡, 在Target里指定预欺骗的目标IP和网关服务器IP。 下来, 在Mitm栏里选择Arp poisoning, 即Arp欺骗模式。

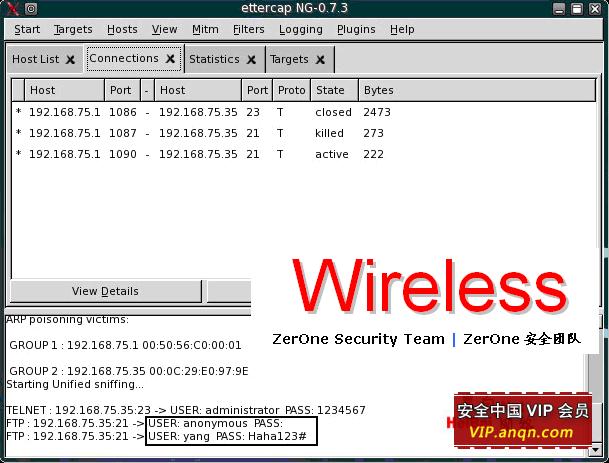

如下图黑框中可以看到, 黑客截获到了内网用户登陆Telnet服务器的登陆帐户及对应密码。

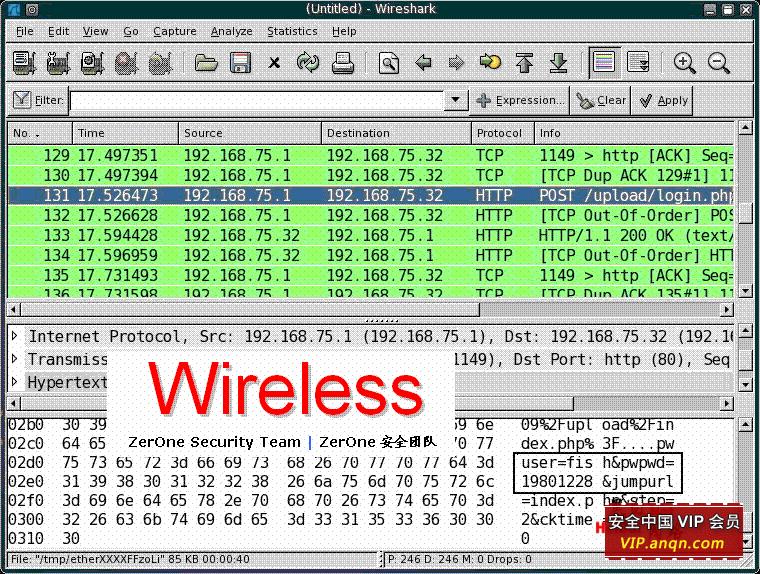

也可以使用Wireshark来配合ARP欺骗进行, 下图黑框处为成功截获到的论坛登陆帐户及对应密码。 对于登陆一些没有启用SSL加密的网站时尤其应该注意。

由上可以看到在通过无线连接接入点深入内网后, 对于有耐心的攻击者确实可以轻而易举地截获到几乎所有的网络连接内容, 无论是论坛帐户密码还是远程服务器访问密码等, 都已经变得透明。 个人隐私和公司机密受到极大威胁。

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。关键词: 无线渗透-MITM中间人攻击(图)