完全渗透台湾大型旅游网

时间:2024/2/29作者:未知来源:盘绰网教程人气:

- [摘要]前言:这个渗透过程本来是不打算发出来的, 但是最近有些人总是诋毁我。 我不知道为什么, 难道是因为我太久不出面了么?目标站点:XX旅游一:获得 分站很多的, 首先是一个名叫TV的分站, 是他们多...

前言:这个渗透过程本来是不打算发出来的, 但是最近有些人总是诋毁我。 我不知道为什么, 难道是因为我太久不出面了么?

目标站点:XX旅游

一:获得

分站很多的, 首先是一个名叫TV的分站, 是他们多媒体的服务器, 是好友jackal获得的webshell, 服务器是靠pcanywhere远程管理的, 这个提权过程我不必说了吧, 相信大家都知道。 所以在此我们就获得了一台他们网站的服务器权限了。

二:强大的内网。

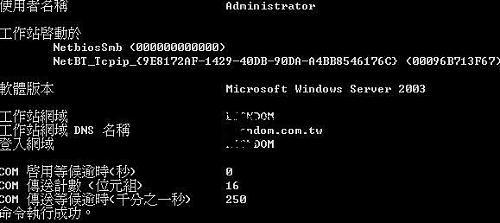

安装pcanywhere并连接, 到服务器, 一般我喜欢是先执行ipconfig/all 查看网关和IP情况。

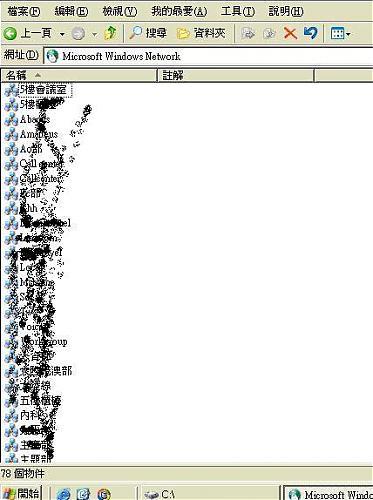

他是内网为100的机器, (由于这个是事后发的, 过去很长时间了, 所以截图那时候没截)。 没有马上去抓hash, 去看了下网上邻居, 内网的网上邻居有很大的好处, 一般大型内网为了方面文件传输都会设置很多共享的目录, 而且很多时候入侵的拓扑网络结构可以从网上邻居中获得初步的判断。 如图

我们可以清楚的看到他的内网有我们要找的信息, 网上邻居中的 -Lxxxtravel

这个很有可能是他们的主站的web服务器, 如果运气好的话, 他的web目录会共享给内网, 我们直接传个shell进去在翻找sql数据库连接密码那就大功告成了。

到这里入侵就应该结束了, 但是事与愿违, 当我满心期待的进去网上邻居中的web服务器, 令人费解的事情发生了, 这个网上邻居又分成好多个机器。 (文章的最后我会把大概的网络拓扑结构图发上来, 由于那时候没有截图所以现在只能口述了)

三:难关

从网上邻居的截图大家可以看到, 内网的机器不像一般的网络那样有ip名字, 这些都是以职位或者服务器的作用或者目录为命名的, 也就是说我们渗透会很盲目, 大海捞针一样, 毕竟内网太大了。

为了保险, 我用lc5抓出管理的hash, 没去跑密码。 他机器上不但装了pcanywhere的服务端而且也装了控制端, 或许这将会是突破点吧。 运行控制端, 发现里面有2个机器, 分别是ip为XX.XX.XX.135 和 XX.XX.XX.138。

138是本机也就是获得服务器的ip。 那135呢, 凭借社工进入了135的机器, 135的机器也是一个分站的服务器是什么已经记不清了, 135是win2000的, 而138则是2003的。

到这个阶段, 还是很迷茫, 难道要一个个的ip去试?200多台内网机器, 都要去搞么 ?

四:突破

不得不佩服台湾的安全做的很不错, 而且管理员也比国内的管理员要勤奋(不要骂我, 因为我遇到过很多次, 机器的进程都十分多了, 管理也不来看看的情况。 )。 在我想开始全方面进程内网扫描的时候, 晚上8点, 管理突然登陆服务器, 而且是本地登陆, 我猜测是因为我一直连接着pcanywhere导致管理连接不上(有朋友会问为什么不留个后门进去呢?或者跑出hash3389登陆?

回答是:机器的杀毒过于变态, 红伞, 跑hash需要时间, 而且时间比较紧迫。 )所以管理本地登陆了, 被迫无奈我退出了登陆, 管理开始查找进程和查看网络连接, 我等了将近半个小时, 认为管理应该走的时候进行登陆, 谁知道管理还在并且机器上装有网络连接监视的软件, 状态为开启状态, 我一连接pcanywhere, 显示我的ip为红色的提示, 没办法我只能马上退出。 那时候我认为权限会丢掉, 在晚上12点的时候我又尝试登陆进服务器, 没想到权限没掉, 庆幸。

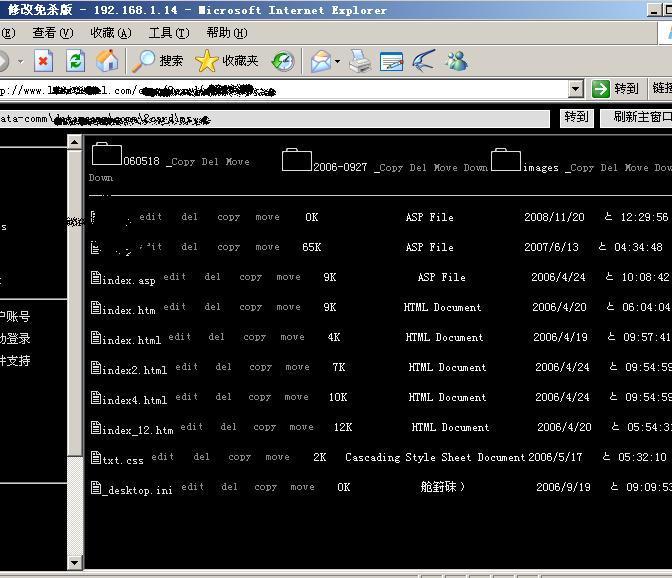

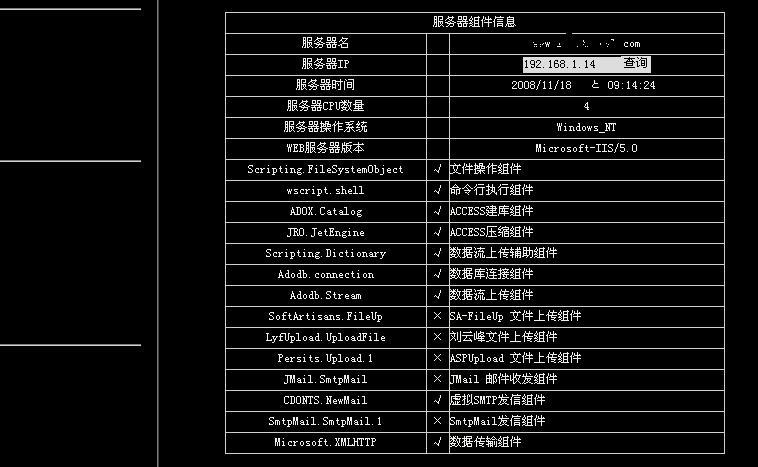

这次我没有急于去扫描, 而是去查看网络邻居, 进入了XXvel这个目录里面, 翻找, 到到了一个为data/comm的机器, 他把web目录共享了, 我直接丢了个asp的马上去, 开始猜目录, 有时候不得不承认运气是成功的不一部分, 猜到了目录直接拿到主站的webshell。

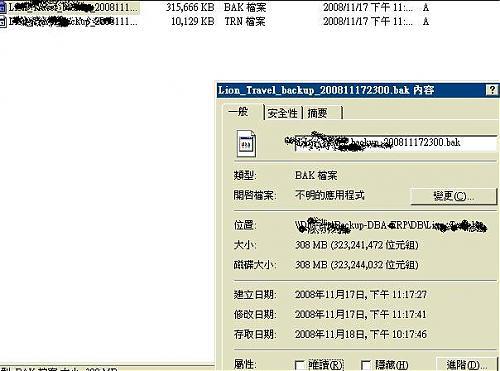

当我进行这些的时候好友jackal在主站进行着黑盒测试, 获得主站的webshell是一个相当大的收获, 也说明他的共享目录有值得挖掘的价值, 我有试着翻找, 又找到了他们的数据库是个300M的BAK备份文件Lxxxx200811172300.bak

直接复制到我的机器上(不是拿到那个服务器), 尝试恢复, 可总是错误 。

这个时候jackal丢来一句话, 主站是mssql2005的, 马上下mssql2005进行恢复, 恢复的时候出了些问题, 但是后来还是解决了, 可是恢复出来的东西并不是所想象的那样...通过朋友得知这个站的数据应该有30万以上, 恢复出来的才几千条, 难道搞错了?

五:峰回路转

当迷惑的时候, jackal又突然问我主站没写的权限? 我登陆webshell一查看, 果真没可写权限, 只能通过内网写进去, webshell上的权限是没有可写性的。 jackal让我写个一句话进去, 我纳闷, 但是还是写了个一句话进去, 到此渗透的时间已经过去了3天, 每天都在和管理玩猫和老鼠的游戏, 我一直在忙于突破内网, 而jackal一直在从主站的webshell入手。

在第4天的凌晨2点我又登陆服务器, 发现有几个pcanywhere的密码已经被修改, 我直觉告诉我, 被发现了, 如果再进行扫描的话, 从新分析内网结构的话, 暂且不提能不能找到准确的数据库地址, 万一时间上正好被管理发现的话, 那一切前功尽弃了, 此时我也后悔为什么没一开始就进行内网扫描并且着重分析开数据库连接端口的机器, 只能放手一搏了, 丢了个cain上去, 嗅探。

在早上9点的时候嗅到了一个3389的登陆密码, ip为192.168.1.65, 登陆, 成功。 但是我不能在进行下去了, 因为管理会在9点左右的时候来打开多媒体。 清理了一下痕迹, 退出了登陆。

六:数据库在此

当晚上10点我进入了内网, 登陆了65的3389, 直接去查看网上邻居, 感谢天感谢地, 发现了一个data-erp\backup的目录, 里面有个备份文件, 但是没有高兴太多时间, 因为他是32G, 太大了, 如果直接转移备份文件的话, 得5天, 这个时候想了个大胆的想法, 直接在65的机器上装mssql2005, 之后通过TeraCopy来加快复制速度, 先把备份文件复制到本机, 之后直接恢复, 在导出数据, 那样的话会缩短很多时间, 而且65的机器还装了pcanywhere,

Pcanywhere的密码和3389 的一样, 通过100的pcanywhere来进行文件传输, 当然mssql2005的安装文件是iso, 必须要用虚拟光驱, 又千挑玩选找到了个不需要安装可使用的虚拟光驱, 开始复制文件...

按照teracopy的复制速度, 在早上9点的时候就可以完工。

七: 我发现你了

早点9点的时候我满怀欣喜的登陆100的服务器, 那管理在, 我刚要退出, 人家直接通过pcanywhere来了句, "我发现你了", 到此所有的内网服务器权限几乎全部丢失, 悲哀, 管理员把所有的pcanywhere删除, 只剩下一个hash。

八 我真是天才。

渗透了将近一个星期, 到此就失败了么?当我叹息可惜的时候, jackal突然对我说, "我真是天才", 原来他在webshell里面找到数据库连接的帐户, 只不过站点是在内网设置了一个dsn, 没有ip, 通过海洋的asp马, 可以连接到数据库。

到此渗透就已经结束了。 由于网络中的内网渗透例子很少, 故此发出来, 希望对各位有所帮助。 另祝大家圣诞快乐!

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。关键词: 完全渗透台湾大型旅游网